Threat calculator: proteggersi al meglio

Conosci i tuoi punti deboli? Sai come proteggerti?

Richiedi informazioni

Mappiamo i rischi e le vulnerabilità del tuo sistema informatico in via preliminare in modo accurato e sistematico.

Le informazioni raccolte sono mirate alla elaborazione di una strategia utile a limitare la tua esposizione ad ogni singola minaccia informatica.

- Poca invasività

- Trasparenza

- Coinvolgimento del cliente

- Proposta personalizzata

- Ottimizzazione dei costi

- Completezza

- Definizione dei potenziali attaccanti

- Conoscenza del loro comportamento

- Profilazione delle misure attualmente utilizzate

- Proposta ad-hoc per ottenere massima protezione

- Analisi degli attacchi subiti in passato

- Verifica dei controlli di sicurezza implementati

- Questionario di valutazione delle misure di sicurezza attualmente osservate

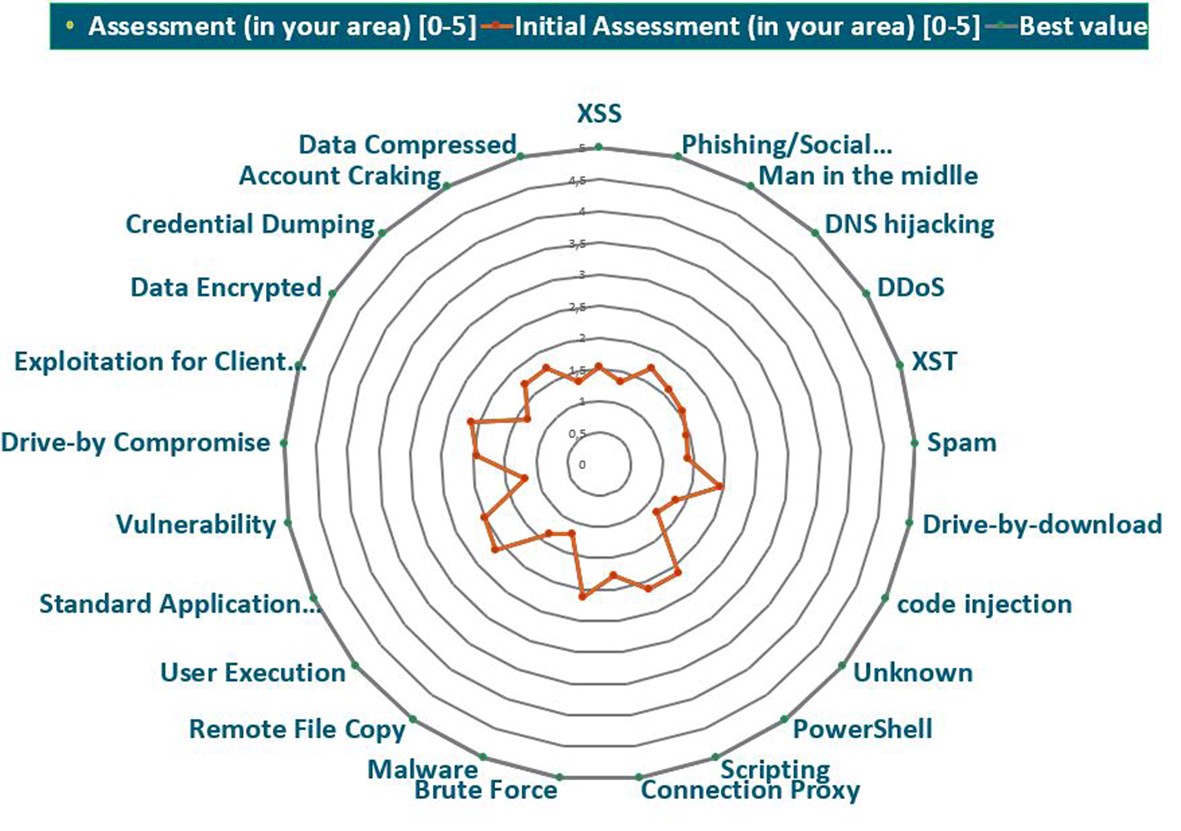

- A profilazione completata ti mostriamo la tua situazione attuale mediante l’utilizzo di grafici esaustivi e chiari

- Proposta concreta sulle migliorie a maggiore impatto in termini di sicurezza

Il Threat Exposure Calculator è un tool analitico in grado di fornire in poche ore una valutazione sulla esposizione della azienda agli attacchi informatici. Questo strumento permette di ottenere un quadro analitico globale relativo alla copertura di sicurezza dell’azienda, analizzando numerose tipologie di attacco e fornendo un’immagine efficace del proprio stato e suggerimenti sulle misure di mitigazione dei rischi da intraprendere.

Lo strumento consolida informazioni che vengono fornite dalla azienda sulle attività (tramite questionari o discussione telematica con un nostro analista) e sui controlli di sicurezza attivi; integrando anche informazioni raccolte interrogando fonti aperte e strumenti di Threat Intelligence. Una volta completata la valutazione, e’ possibile usare lo strumento per effettuare simulazioni e osservare in che modo il rischio possa essere mitigato eseguendo attività o implementando servizi.