Calculadora de amenazas: protegerse de la mejor

¿Conoces tus puntos débiles? ¿Sabes cómo protegerte?

Solicitud de información

Mapeamos los riesgos y las vulnerabilidades de tu sistema informático como consideración preliminar de forma precisa y sistemática.

La información recopilada tiene el objetivo de elaborar una estrategia útil para limitar tu exposición a cualquier amenaza informática.

- Poca invasividad

- Transparencia

- Implicación del cliente

- Propuesta personalizada

- Optimización de costes

- Exhaustividad

- Definición de los posibles atacantes

- Conocimiento de su comportamiento

- Perfilación de las medidas utilizadas actualmente

- Propuesta a medida para obtener la máxima protección

- Análisis de los ataques sufridos en el pasado

- Verificación de los controles de seguridad puestos en práctica

- Cuestionario de evaluación de las medidas de seguridad observadas actualmente

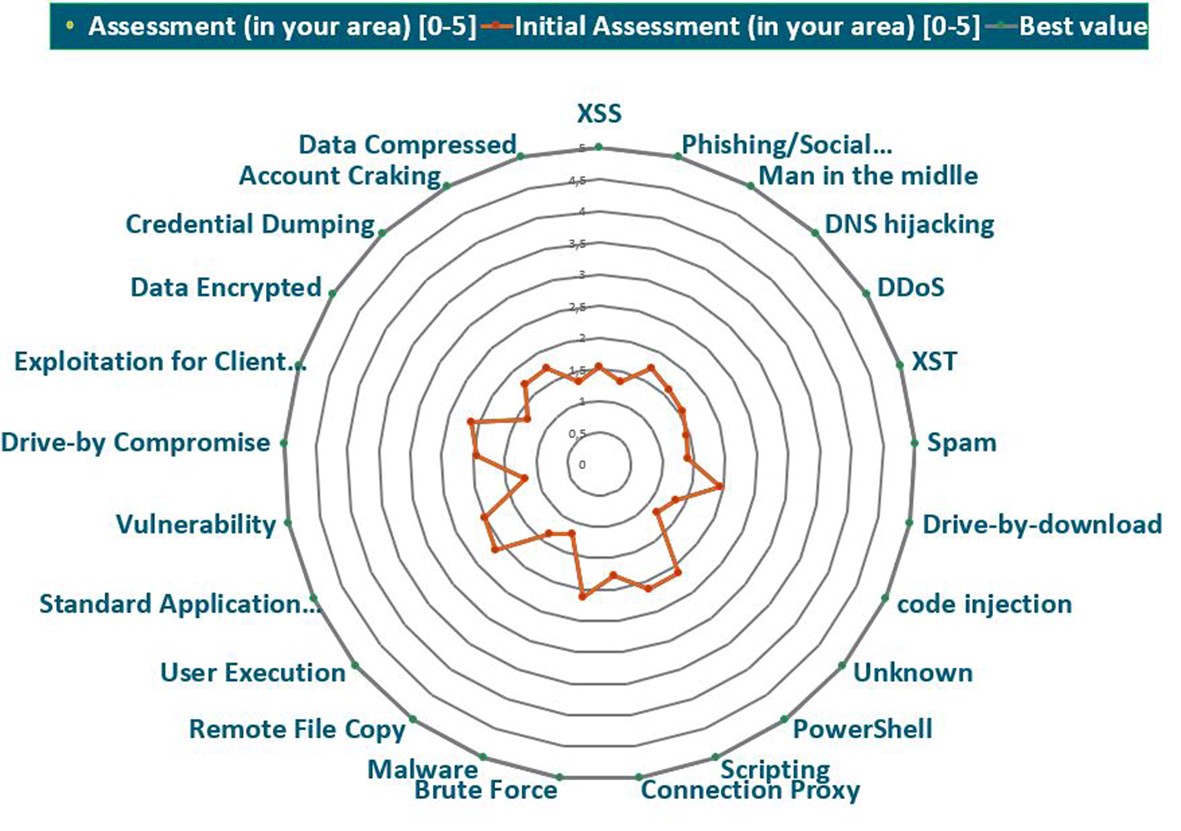

- Una vez terminada la perfilación, te mostramos tu situación actual mediante el uso de gráficos exhaustivos y claros

- Propuesta concreta sobre las mejoras con mayor impacto en términos de seguridad

La calculadora de exposición a las amenazas es una herramienta de análisis capaz de proporcionar en pocas horas una evaluación de la exposición de la empresa a los ataques informáticos.

Este instrumento permite obtener un cuadro analítico global relativo a la cobertura de seguridad de la empresa, analizando numerosos tipos de ataques y proporcionando una imagen eficaz de la situación existente y sugerencias sobre medidas.

El instrumento consolida la información proporcionada por la empresa sobre las actividades (por medio de cuestionarios o conversaciones telemáticas con uno de nuestros analistas) y sobre los controles de seguridad activos, e integra asimismo datos recopilados consultando fuentes abiertas e instrumentos de información sobre amenazas.

Una vez finalizada la evaluación, es posible utilizar el instrumento para efectuar simulaciones y observar de qué forma el riesgo puede mitigarse llevando a cabo actividades o implementando servicios.